Security NEWS TOPに戻る

バックナンバー TOPに戻る

中小企業はサイバー攻撃者の格好の標的とされることも多く、特にサプライチェーン攻撃で狙われるリスクが高まっています。そこで、自組織におけるリスクの可視化やセキュリティ対策の定期的な見直しをすることが重要です。本記事では中小企業のサイバーセキュリティの現状やそれによって起こり得る影響、サプライチェーン攻撃の事例を踏まえ、効果的なセキュリティ対策と見直しのポイントを解説します。

ペネトレーションテストの有効性やシナリオ解説をまとめたホワイトペーパーを公開中!以下のリンクから無料でダウンロードいただけます。

記事はこちら

中小企業のサイバーセキュリティの現状

昨今、中小企業のサイバーセキュリティ対策に注目が集まっています。中でも、大手企業が取引先に求める安全性が、サプライチェーン全体へと波及し、サプライチェーン攻撃が大きな問題となっています。その要因には、日本の企業の約9割が中小企業であり*2、大企業の関連会社、取引先企業を含め多くを中小企業が占めているという点が挙げられます。

認識と実態のギャップ

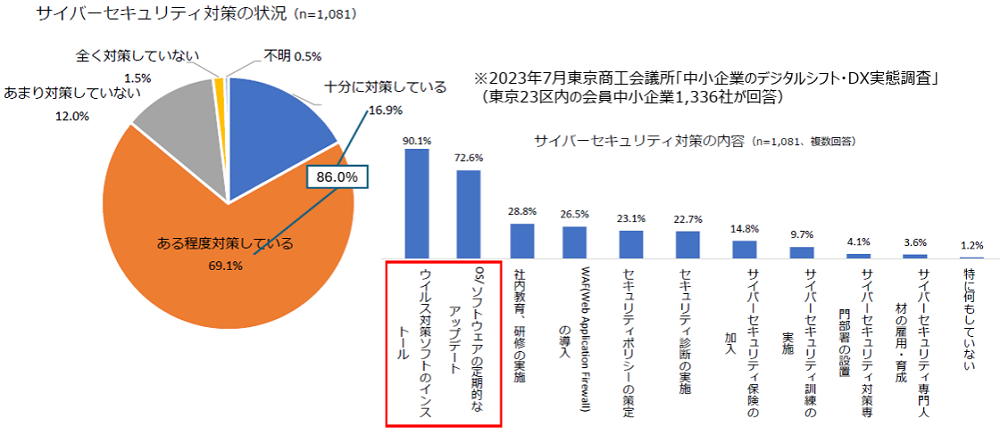

日本商工会議所の調査では、「十分に対策している」「ある程度対策している」と回答した企業は86%と高い水準で、回答した企業のほとんどが「自社は対策している」と考えているようです。しかし、実際に行われているセキュリティ対策の内訳をみると、「ウイルス対策ソフト」(90.1%)、「ソフトウェアの定期的なアップデート」(72.6%)が中心で、「社内教育」、「セキュリティ診断」、「訓練」などといった専門的な対策については、いずれも30%以下にとどまっています。本来であれば十分な対策をしていると言えるのは、専門的な対策まで実施して言えるものです。この認識と実態のギャップが、サプライチェーン全体の脆弱性を生み、取引先への被害連鎖を招くリスクを高めています。

ここまで中小企業のサイバーセキュリティの現状と対策の実施状況についてご紹介しました。では、サイバー攻撃の標的となった場合、中小企業に与える影響とはどのようなことがあるのでしょうか。

サイバー攻撃が中小企業に与える影響

中小企業のサイバーセキュリティ対策が不十分だと、自社だけでなくサプライチェーン全体に深刻な影響が及びます。IPA(独立行政法人情報処理推進機構)「2024年度中小企業等実態調査結果」(速報版/2025年2月公開)によれば、調査対象の中小企業の約70%が「自社のサイバーインシデントが取引先事業に影響を与えた」と回答しています。自社だけでなくサプライチェーン全体を見据えた取り組みをしないと、連鎖的に被害が拡大し、取引先企業の業務停止や企業の信用失墜、最悪の場合は損害賠償請求にまで発展するケースも少なくありません。

サプライチェーンで狙われる中小企業

セキュリティ対策が手薄な関連企業や取引先企業を経由して、標的とする企業へ不正侵入をする「サプライチェーン攻撃」が急増しています。IPA「情報セキュリティ10大脅威 2025(組織編)」でも「サプライチェーンや委託先を狙った攻撃」が2位にランクインしています。

サプライチェーン上には攻撃者にとって魅了的な、機密情報、知的財産、顧客データなどが流れ、中小企業が格好の標的になりがちです。中小企業が狙われる要因として、攻撃者の最終的なターゲットとなりうる大手企業とつながりがあることや、予算や人材不足などの制約によってセキュリティ対策が不十分になりがちなことなどが挙げられます。

サプライチェーン管理で陥りがちな落とし穴

サプライチェーンでは、以下のような課題が連鎖的な脆弱性を生み出します。

- リモートワーク環境下などで委託先のセキュリティ状況が可視化できず、実態が把握できない

- セキュリティ基準や管理体制が統一されず、企業間で対策レベルに大きな格差が発生

- 人材や予算が限られる中小企業では、セキュリティ対策が後回しになりがち

こうした課題が積み重なると、委託先の一つの企業で発生したインシデントが再委託先まであっという間に波及し、大企業を含むサプライチェーン全体が火だるまとなり得ます。そのため、中小企業のサイバーセキュリティ対策には、関係先を含めた統一ルールと継続的な情報共有が不可欠です。

サプライチェーン攻撃の事例

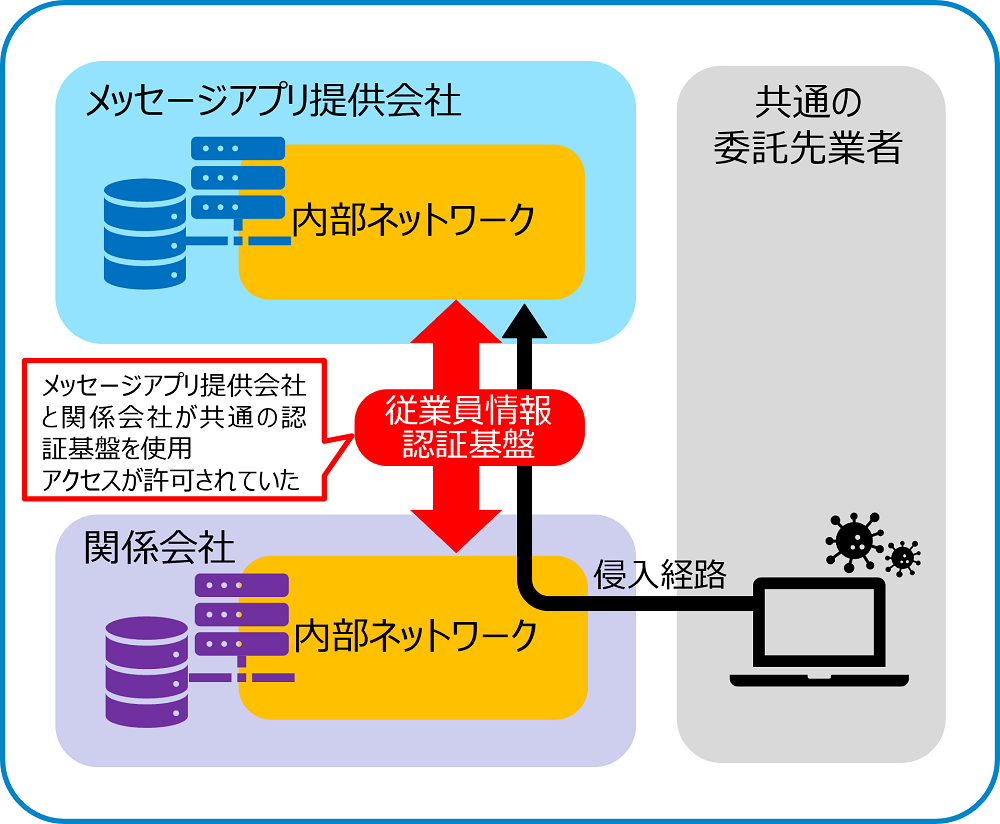

2023年11月27日、メッセージアプリ提供会社が、自社サーバへの不正アクセスでメッセージアプリに関するユーザ情報・取引先情報、従業者情報等が漏洩したことを公表しました。

発端は、同社と関係会社が共用する委託先業者の従業員PCがマルウェアに感染し、共通認証基盤を経由してメインシステムに侵入されたことです。共通の認証基盤で管理されているシステムへネットワーク接続を許可していたことから、同社のシステムに不正アクセスされました。(下図参照)

この事例から関係会社との認証基盤の共有や、ネットワークアクセス管理、委託先業者の安全管理など、セキュリティ対策、見直しを行うべきポイントが浮き彫りになり、中小企業でも委託先の安全管理の甘さが同様の被害を招く可能性が示されました。委託先業者の安全管理は委託先業者の責任とせずに、自社のセキュリティの一角と認識して対応することが重要です。

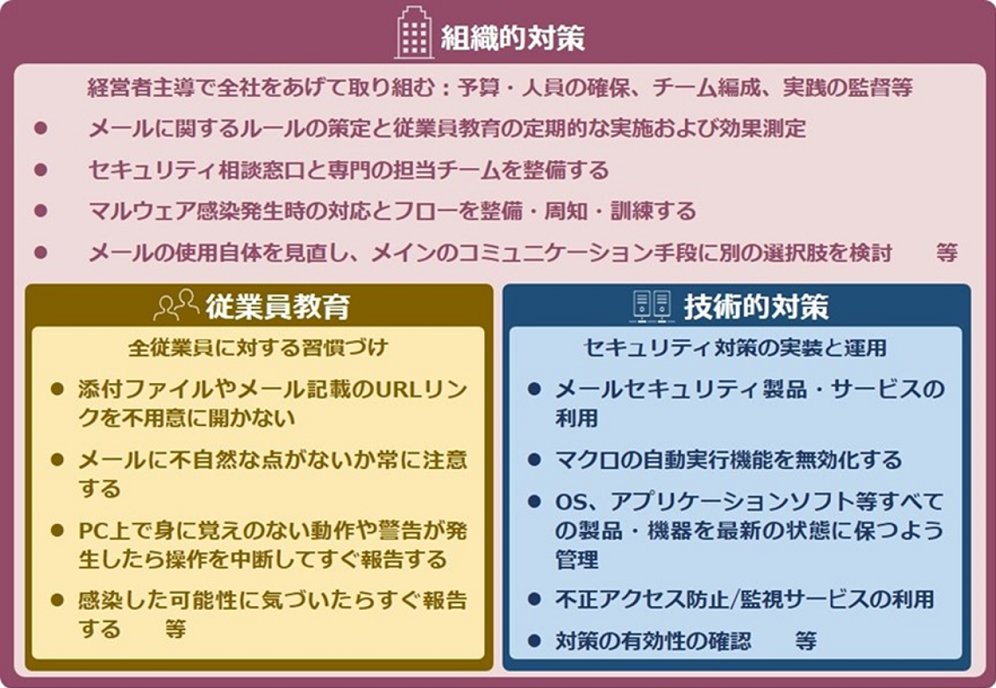

中小企業のサイバーセキュリティ対策

中小企業のサイバーセキュリティ強化には、自社だけでなくサプライチェーン全体での取り組みが不可欠です。

サプライチェーン全体への取り組み

サプライチェーン全体では、次の3点を定期的に確認しましょう。

- サプライチェーン上の各企業におけるセキュリティ状況の把握(アンケート調査等の実施)

- サプライチェーン上にセキュリティ水準の異なる企業があるか確認

- サプライチェーン上の企業間における重要情報の定義と取り扱い方法の取り決め実施

ポイントは、常に自社/自組織が当事者であるという姿勢です。以下のような基本的な対応がとられているか、今一度ご確認いただくことをおすすめします。

自社・自組織での基本的な取り組み

- 自社/自組織のセキュリティ状況の把握と対策

- 取引先/委託先のセキュリティ対策状況の監査

- 使用しているソフトウェアに関する脆弱性情報のキャッチアップ 等

また、以下のガイドラインもあわせて参照することを推奨します。

経済産業省 商務情報政策局 サイバーセキュリティ課

「ソフトウェア管理に向けたSBOM(Software Bill of Materials)の導入に関する手引Ver.1.0」

「OSS の利活⽤及びそのセキュリティ確保に向けた 管理⼿法に関する事例集」

「SBOM (Software Bill of Materials)」について、SQAT.jpでは以下の記事でご紹介しています。こちらもあわせてご覧ください。

「脆弱性管理とIT資産管理-サイバー攻撃から組織を守る取り組み-」

まとめ:今すぐ自組織のセキュリティ対策の見直しを!

中小企業のサイバーセキュリティ強化は、自社だけでなく取引先や委託先を含むサプライチェーン全体での取り組みが欠かせません。まずは以下のステップを実践して被害のリスクを最小化しましょう。

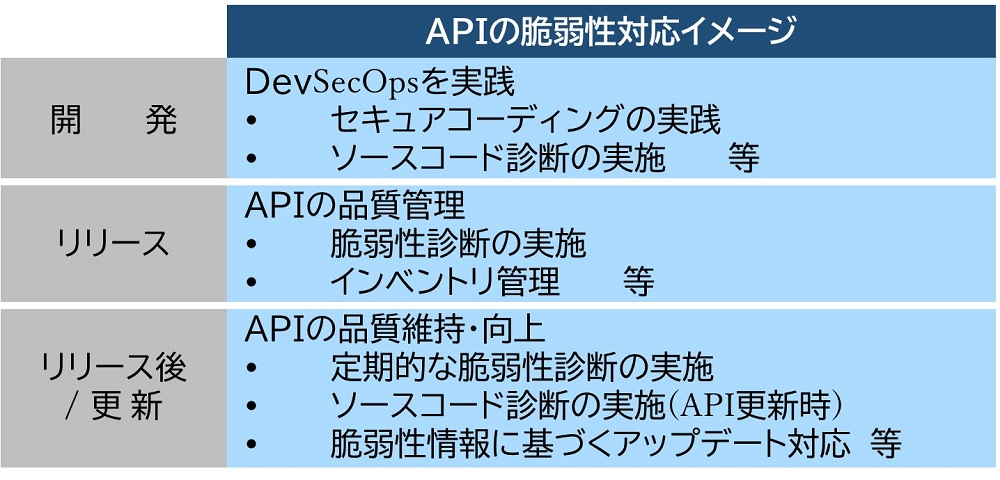

- 現状把握:年1回以上の脆弱性診断やペネトレーションテストで、自社システムのリスクを可視化

- サプライチェーン調査:アンケートや監査で取引先のセキュリティ水準を確認・格差を是正

- 自社・自組織のルールの策定:重要情報の定義と取り扱い方法を取引先と合意・文書化

- 外部の専門家活用:ガイドラインを参照し、第三者レビューで対策の網羅性を担保

- 継続的な見直し:四半期ごとに状況を更新し、セキュリティ運用を見直す

サプライチェーン関連記事はSQAT.jpで公開中!こちらからご覧ください。

「サプライチェーンとは-サプライチェーン攻撃の脅威と対策1-」

「事例から学ぶサプライチェーン攻撃-サプライチェーン攻撃の脅威と対策2-」

「サプライチェーン攻撃への対策 -サプライチェーン攻撃の脅威と対策3-」

過去のウェビナー再配信に関するお問い合わせはこちら

セキュリティ対策は専門家に相談を

サイバー攻撃手法は日々更新されており、どんなにセキュリティ対策を実施していても自組織のみではインシデントの発生を防ぎきれないのが実情です。自システムのリスク状況の把握には、脆弱性診断の実施がおすすめです。また、サイバー攻撃への備えとして、セキュリティ対策の有効性の確認には信頼できる第三者機関の活用をおすすめします。

脆弱性診断

脆弱性診断のより詳しい診断手法や実践ポイントをまとめたホワイトペーパーを公開中!以下のリンクから無料でダウンロードいただけます。

記事はこちら

脆弱性とは…

・外部からアクセスできる箇所に攻撃の起点として悪用され得る脆弱性や設定の不備が存在しないかどうかを確認することも重要。その際に有効なのが「脆弱性診断」

・攻撃者はシステムの脆弱性を突いて侵入を試みるため、診断によって脆弱な領域を洗い出し、優先度に応じた対策を講じる。診断は、定期的に実施するだけでなく、システム更改時にも必ず実施することが推奨される。

【参考記事】

「拡大・高度化する標的型攻撃に有効な対策とは―2020年夏版」

「侵入」「侵入後」の対策の確認方法

ペネトレーションテスト

ペネトレーションテストの有効性やシナリオ解説をまとめたホワイトペーパーを公開中!以下のリンクから無料でダウンロードいただけます。

記事はこちら

ペネトレーションテストとは…

・ペネトレーションテストとは、脆弱性診断の結果、見つかった脆弱性を悪用して、システム・ネットワークへの不正侵入や攻撃が本当に成功するのかを検証することができるテスト手法のひとつ

・重要インフラ15分野では、内部監査と並んで情報セキュリティ確保のための取り組みとして例示されている。

Security NEWS TOPに戻る

バックナンバー TOPに戻る

ウェビナー開催のお知らせ

「侵入が防げない時代に選ぶべき脆弱性診断サービスとは?~実績・サポート・診断基準で比較する、最適な脆弱性診断の選び方~」

「リモートワークの落とし穴を塞ぐ!セキュリティ情報の効率的な収集法&対策のポイント」

「進化するランサムウェア攻撃-国内最新事例から学ぶ!被害を防ぐ実践ポイント10項目を解説- 」

最新情報はこちら