Security NEWS TOPに戻る 戻る

お問い合わせ

お問い合わせはこちらからお願いします。後ほど、担当者よりご連絡いたします。

はじめに

米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)から公開されている「KEVカタログ(Known Exploited Vulnerabilities) 」は、実際に攻撃に悪用された脆弱性の権威あるリストとして、組織のセキュリティ対策の優先順位付けに不可欠なツールとなっています。本レポートでは、KEVカタログに掲載された全データのうち2025年1月1日~3月31日に登録・公開された脆弱性の統計データと分析結果を紹介し、2025年4月以降に注意すべきポイントや、組織における実践的な脆弱性管理策について考察します。

KEVカタログ(Known Exploited Vulnerabilities)とは何か

KEVカタログ(Known Exploited Vulnerabilities)とは、米国政府機関CISA(Cybersecurity and Infrastructure Security Agency)が公開する、既に悪用が確認された脆弱性(CVE)を一元管理する公式リストです。企業や組織のセキュリティ担当者は、実際に攻撃者に狙われた脆弱性情報を優先的に把握できるため、限られたリソースでも迅速かつ効率的にパッチ適用や検知ルール整備といった対策を講じることが可能になります。カタログに登録される条件は、エクスプロイトコードやマルウェアによる実害が報告されたものに限られ、一般的な脆弱性情報よりも高い優先度で対応を進められる点が大きな特徴です。四半期ごとに更新される最新のデータを活用することで、組織はリアルタイムに変化する脅威状況に即応し、リスク低減を図ることができます。

概要 (2025年1月~3月に登録・公開されたKEVカタログ掲載CVE)

2025年第一四半期(1月1日~3月31日)にCISAの既知悪用脆弱性カタログ(Known Exploited Vulnerabilities, KEV)に新規追加されたCVEエントリは73件に上りました*。

CVE-2024-20439

CVE-2025-2783

CVE-2019-9875

CVE-2019-9874

CVE-2025-30154

CVE-2017-12637

CVE-2024-48248

CVE-2025-1316

CVE-2025-30066

CVE-2025-24472

CVE-2025-21590

CVE-2025-24201

CVE-2025-24993

CVE-2025-24991

CVE-2025-24985

CVE-2025-24984

CVE-2025-24983

CVE-2025-26633

CVE-2024-13161

CVE-2024-13160

CVE-2024-13159

CVE-2024-57968

CVE-2025-25181

CVE-2025-22226

CVE-2025-22225

CVE-2025-22224

CVE-2024-50302

CVE-2024-4885

CVE-2018-8639

CVE-2022-43769

CVE-2022-43939

CVE-2023-20118

CVE-2023-34192

CVE-2024-49035

CVE-2024-20953

CVE-2017-3066

CVE-2025-24989

CVE-2025-0111

CVE-2025-23209

CVE-2025-0108

CVE-2024-53704

CVE-2024-57727

CVE-2025-24200

CVE-2024-41710

CVE-2024-40891

CVE-2024-40890

CVE-2025-21418

CVE-2025-21391

CVE-2025-0994

CVE-2020-15069

CVE-2020-29574

CVE-2024-21413

CVE-2022-23748

CVE-2025-0411

CVE-2024-53104

CVE-2018-19410

CVE-2018-9276

CVE-2024-29059

CVE-2024-45195

CVE-2025-24085

CVE-2025-23006

CVE-2020-11023

CVE-2024-50603

CVE-2025-21335

CVE-2025-21334

CVE-2025-21333

CVE-2024-55591

CVE-2023-48365

CVE-2024-12686

CVE-2025-0282

CVE-2020-2883

CVE-2024-55550

CVE-2024-41713

この期間中に追加された脆弱性には、政府機関や企業に広く使われるソフトウェアやデバイスの深刻な欠陥が多数含まれています。CISAは「これらの脆弱性は悪意あるサイバー攻撃者による頻出の攻撃経路であり、連邦政府エンタープライズに重大なリスクをもたらす」と警鐘を鳴らしており*、各組織に対し迅速な修正を促しています。KEVカタログへの追加は、実際に攻撃で悪用された証拠に基づいて行われるため、当該期間中に登録された脆弱性は現在進行形で脅威となっているものばかりです。

2025年Q1の登録件数トレンド

Q1単体で73件というKEV追加件数は、昨年までのペースと比べても非常に多い数字です。実際、2023年および2024年通年の追加件数は各約180件程度で推移していました*。単純計算で1四半期あたり45件前後のペースだったものが、2025年Q1は73件と約1.6倍に跳ね上がった形です。もしこのペースが年間を通じて維持されるとすれば、年間200件超はおろか300件近くに達する可能性もあり、前年までの安定推移を大きく上回る勢いです。

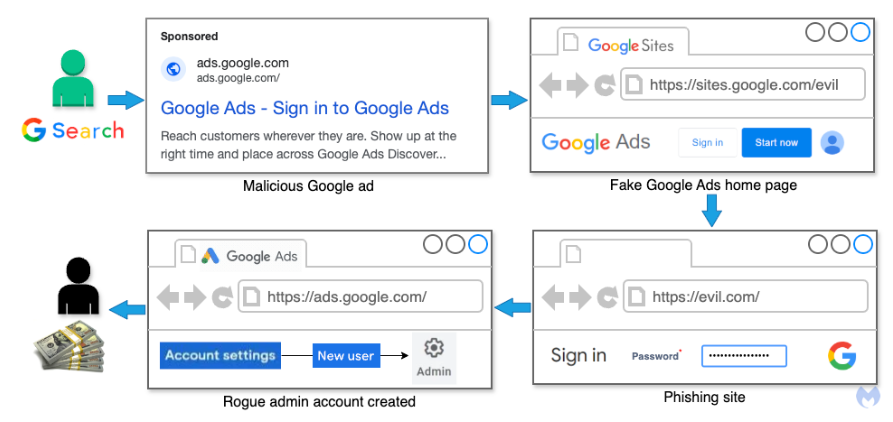

この増加傾向の背景としては、考えられる要因がいくつかあります。一つは攻撃側の活発化です。実際、別の調査では「2025年Q1に新たに公表された“悪用された脆弱性”は159件にのぼる」とする報告もあり*、脅威アクターが引き続き多数の新旧脆弱性を素早く攻撃に利用している状況が伺えます。もう一つは検知と公表の強化です。CISAやセキュリティ各社が脆弱性悪用の検知能力を高め、迅速に公表・警告する体制が整ってきたことで、KEVへの追加報告が増えている可能性もあります。いずれにせよ、今年は昨年以上に「既知の悪用脆弱性」が頻出している兆候であり、組織としてはこのペースに備えた体制強化が求められます。

なお、KEVの新規追加は年間を通じて均一ではなく、特定の時期に集中する場合もあります。2025年は年始こそ緩やかな増加でしたが、2月後半から3月にかけて急増した週もありました(例: 3月前半の1週間で7件追加されたとの分析もあります)。このように脆弱性の悪用動向は季節や攻撃キャンペーンの状況によって変動するため、常に最新情報をウォッチする姿勢が重要です。

ベンダー別登録状況

2025年Q1に新規追加されたKEV脆弱性をベンダー別に見ると、Microsoft製品の脆弱性が最も多く含まれていました。これは毎年の傾向でもあり、Windowsをはじめとする同社製品が広範に使われ攻撃対象になりやすいことを反映しています*。実際、1月にはMicrosoft WindowsのHyper-Vに関する未修正のカーネル脆弱性(Heap OverflowおよびUse-After-Free)が3件まとめて悪用確認されKEVに追加されました*。また3月にはAppleのWebKitブラウザエンジンに起因するiPhone/iPad向けのゼロデイ脆弱性や、Juniper Networksのネットワーク機器OSの脆弱性が追加されており*、Appleやネットワーク機器ベンダー(JuniperやCiscoなど)も上位に顔を出しています。

特に注目すべきはIvanti(旧Pulse Secure等を含む)とMitelの台頭です。Ivantiについては、VPNアプライアンス「Connect Secure」やエンドポイント管理製品「Endpoint Manager」など複数の製品で脆弱性が相次ぎ悪用されました。例えば1月にはIvanti Connect Secure(旧Pulse Connect Secure)の深刻なバッファオーバーフロー欠陥(CVE-2025-0282)が国家規模の攻撃で使われた可能性が浮上し、KEV入りしています*。さらに3月にはIvanti Endpoint Manager(EPM)に存在するパストラバーサル脆弱性3件が追加されました*。Ivantiは2024年通年でも11件とMicrosoftに次ぐ数の脆弱性がKEV入りしており*、2025年も引き続き注意が必要なベンダーと言えます。

Mitel(通信機器メーカー)も昨年までKEV追加はごくわずかでしたが、2025年Q1には複数の脆弱性が一気に表面化しました。1月にはMitelの企業向けコラボレーション製品「MiCollab」の脆弱性が2件(認証不要のパストラバーサル[CVE-2024-41713]と管理者認証が必要なパストラバーサル[CVE-2024-55550])追加され*、3月にはMitel製IP電話(SIP Phone)の管理インターフェースにおけるコマンドインジェクション脆弱性[CVE-2024-41710]も加わりました*。Mitelのような中規模ベンダー製品でも攻撃対象になる事例が増えており、「自社には関係ない」と見落とさないよう注意が必要です。

その他、VMware(仮想化ソフト)やFortinet(ファイアウォール)、Oracle(ミドルウェア)といったベンダーの脆弱性も複数登場しました。例えばFortinetのファイアウォールOSにおける認証バイパス欠陥*や、Oracle WebLogic Serverの過去の未修正RCE(2020年にパッチは提供済みだが未適用サーバーが狙われた)*がKEV入りしています。このように、上位はMicrosoftやAppleといった大手ですが、それ以外にも多彩なベンダーに攻撃が及んでいる点がQ1の特徴です。自組織で利用しているソフトウェアのベンダーがリストに含まれていれば要警戒ですし、たとえ主要ベンダー以外でも油断できません。

自動化可能性 (Automatable) の分析

興味深いことに、2025年Q1のKEV脆弱性の多くは「Automatable(攻撃自動化の容易性)= No」と評価されていました。これは「この脆弱性の悪用には何らかの手動操作や特別な条件が必要で、スクリプトによる大規模自動攻撃には向かない」という意味です*。実際、Q1に追加された事例を見ると、攻撃者が悪用するにはユーザーの操作や物理アクセス、事前に認証情報を得ていること 等が必要なケースが多く含まれていました。

この点は2024年の傾向と対照的です。昨年追加されたKEV脆弱性の多くは遠隔からスクリプトで容易に悪用可能なもので、「Automatable = Yes」が圧倒的多数を占めていました。たとえば2024年には認証不要のリモートコード実行や初期アクセスに使える脆弱性(OSコマンドインジェクション等)が多く含まれており、攻撃者はこれらをインターネット全体にスキャンをかけて自動的に侵入試行することができました*。一方2025年Q1は、攻撃がより標的型(ターゲットを絞った手動攻撃)の様相を帯びているとも言えます。ただし注意すべきは、「Automatableでない」=安全という意味では決してないことです。たとえば前述のMitel MiCollabのケースでは、認証不要で自動悪用可能な脆弱性(CVSS 9.1)*と認証必須で一見自動化が難しい脆弱性(CVSS 2.7)*が組み合わさって使われました。後者単体では被害が限定的でも、前者で侵入した攻撃者が続けて後者を利用すれば権限あるユーザーになりすまし追加攻撃が可能になる、といった具合です*。このように自動化が難しい脆弱性も、手動操作や他の欠陥との組み合わせで十分悪用され得るため、放置は禁物です。

Technical Impact(技術的影響範囲)の傾向

Technical Impactは「その脆弱性が与えるシステムへの影響範囲」の大きさを指し、CISAの基準では完全なシステム乗っ取りに至るものを“Total”(全面的影響)、情報漏えいや一部機能停止に留まるものを“Partial”(部分的影響)と分類しています*。2025年Q1に追加された脆弱性のTechnical Impactをみると、“Total”が大半を占めていました。これは2024年通年の傾向とも一致しており、攻撃者が狙う脆弱性は基本的に「悪用すればシステムを完全制御できる」類のものが多いことを意味します。実際、Q1のKEVにはリモートコード実行(RCE)や認証回避による管理者権限奪取、任意コード実行といった致命的な影響をもたらす脆弱性が多数含まれました。例えばMicrosoft Hyper-Vのカーネル脆弱性は悪用によりホストOSを乗っ取れる(=Total)ものですし、FortinetやCiscoの認証バイパス欠陥も攻撃者にシステム完全制御を許します。

一方で一部には“Partial”に分類される例も存在します。典型は情報漏えい型やサービス妨害型の脆弱性です。Q1では、例えばIvanti EPMのパストラバーサル脆弱性3件がSensitive情報の読み取りに利用できる(設定ファイル等の漏えい)ものでした*。これらは直接コード実行はできないため影響範囲は限定的ですが、漏えいした情報(例えばパスワードハッシュ等)を足掛かりに別の攻撃を仕掛けられる可能性があります。また前述のMitelの例のように、一見Partialな脆弱性も他のTotalな脆弱性と組み合わせて利用され、結果的に全面的な被害に繋がるケースもあります*。総じて、2025年Q1も“Total”な影響を与える脆弱性が主流ではありますが、Partialであっても油断はできません。影響範囲が限定的でもKEVに載るということは「現実に悪用された」ことを意味し、攻撃者にとって十分利用価値があるからです。

CVSSスコア分布

脆弱性の深刻度を表す指標として知られるCVSSスコア(基本値)について、2025年Q1のKEV追加分の分布を見てみましょう。CVSSでは一般にスコア7.0以上を“High”(高)、9.0以上を“Critical”(深刻)と分類します。Q1の73件を大まかに俯瞰すると、High帯(7.0–8.9)の脆弱性が相当数を占め、Critical帯(9.0以上)も一定数存在するといったバランスでした。つまり「深刻度がとても高いものばかり」ではなく、「高めだがCritical未満」の脆弱性も多数悪用されている状況です。

実例を挙げると、Mitel MiCollabの2件の脆弱性はCVSSスコアが9.1(Critical)と2.7(Low相当)という極端な差がありながら、双方とも実際に攻撃に利用されています*。Lowの方は「スコア2.7だから安全」では決してなく、前述のように他の脆弱性と組み合わされて攻撃チェーンの一部として悪用されました。加えて、2024年のKEV全体でも、CVSSスコアと実被害リスクが必ずしも比例しないことが指摘されています。たとえば2024年にKEV入りしたVersa社の脆弱性はCVSS7.2(High)の中程度スコアでしたが、実際にはISPやMSPに対する深刻なサプライチェーン攻撃に使われ得るものでした*。このようにCVSSがCriticalでなくとも攻撃者にとって価値があれば悪用されること、逆にCriticalスコアでも条件付きでしか攻撃できないものもあることに留意が必要です。

2024年通年と比べると、2025年Q1はCriticalの占める割合がやや低めだった可能性があります。2024年はLog4Shell(CVSS10.0)やProxyShell/ProxyLogon(9点台後半)など極めて高スコアの脆弱性が脚光を浴びましたが、2025年Q1はそれらに匹敵するような10.0満点のものは新規には見られませんでした(既存ではあるものの、新規追加分としてはなかった)。むしろCVSS7~8台の“High”クラスの脆弱性が広く悪用されていた印象です。これは、「攻撃者はCritical評価の脆弱性だけを狙うわけではない」ことの表れとも言えます。日々の運用ではどうしてもCVSSに目が行きがちですが、たとえCritical未満でもKEVに掲載された時点で放置すれば深刻なリスクとなるため、優先的に対策を講じるべきです。

ランサムウェア悪用・APT攻撃の動き

脆弱性が悪用される脅威として大きく分けると、金銭目的のランサムウェア攻撃と、スパイ活動やサイバー破壊を狙うAPT(国家・高度な持続的脅威)攻撃があります。2025年Q1のKEV脆弱性を見る限り、ランサムウェアによる悪用が判明している事例はごく少数でした。一方で、多くの脆弱性は国家主体のスパイ活動や高度な標的型攻撃(APT)での悪用、もしくはそれが強く疑われるケースが目立ちます。

重要なのは、だからといってランサムウェア対策を後回しにしてよい訳ではないことです。脆弱性そのものにランサム攻撃の使用実績がなかったとしても、悪用方法が広まればサイバー犯罪集団が追随する可能性は十分にあります。またAPT攻撃経路として使われた脆弱性から情報を窃取され、その情報が二次被害として金銭目的に悪用されるリスクもあります。結局のところ、KEVに載るような脆弱性は攻撃者にとって価値が高いからこそ使われているのであり、それがAPT系かランサム系かを問わず、迅速な対応が必要である点に違いはありません。

今後の展望と留意点

(1). Q2以降で注視すべきCWE動向「攻撃者が好む弱点」 と言えるでしょう。特にコマンドインジェクションは遠隔から任意コード実行が可能になるため依然として人気が高く、Q2以降も各種ソフトウェアで類似の脆弱性が報告されれば迅速に悪用されるリスクがあります。同様に、パストラバーサルや認証回避の欠陥もVPN機器やWebアプリ等で報告が続くようなら注意が必要です。また、メモリ破壊系の脆弱性(Use-After-Freeやバッファオーバーフロー等)も依然無視できません。Q1にはMicrosoft Hyper-VやApple WebKitのゼロデイなどでメモリエラーに起因する脆弱性が悪用されました。これらは高度な攻撃者(APT等)がまず利用し、やがて犯罪集団にも手法が広まる傾向があるため、特にOSやブラウザ、主要ソフトのメモリ安全性に関する脆弱性情報には今後もアンテナを張っておくべきです。

(2). 年間登録件数のペース

(3). 自組織での脆弱性管理に向けたポイント

加えて、脆弱性悪用の「検知」と「インシデント対応」も強化が必要です。既知悪用脆弱性は攻撃者が実際に使っているため、侵入の痕跡(IoC)がセキュリティベンダー等から提供されている場合があります。シグネチャベースの侵入検知システム(IDS)やエンドポイント検知(EDR)のルールを最新化し、該当する脆弱性攻撃の兆候を見逃さないようにしましょう。例えばCISAは悪用されたIvanti脆弱性に関してマルウェア解析レポートを公表し、YARAルールやSnortシグネチャを提示しています*。こうした公開情報を活用し、もし自組織が既に攻撃を受けていないか(脆弱性が悪用された痕跡がないか)もチェックすることが望まれます。

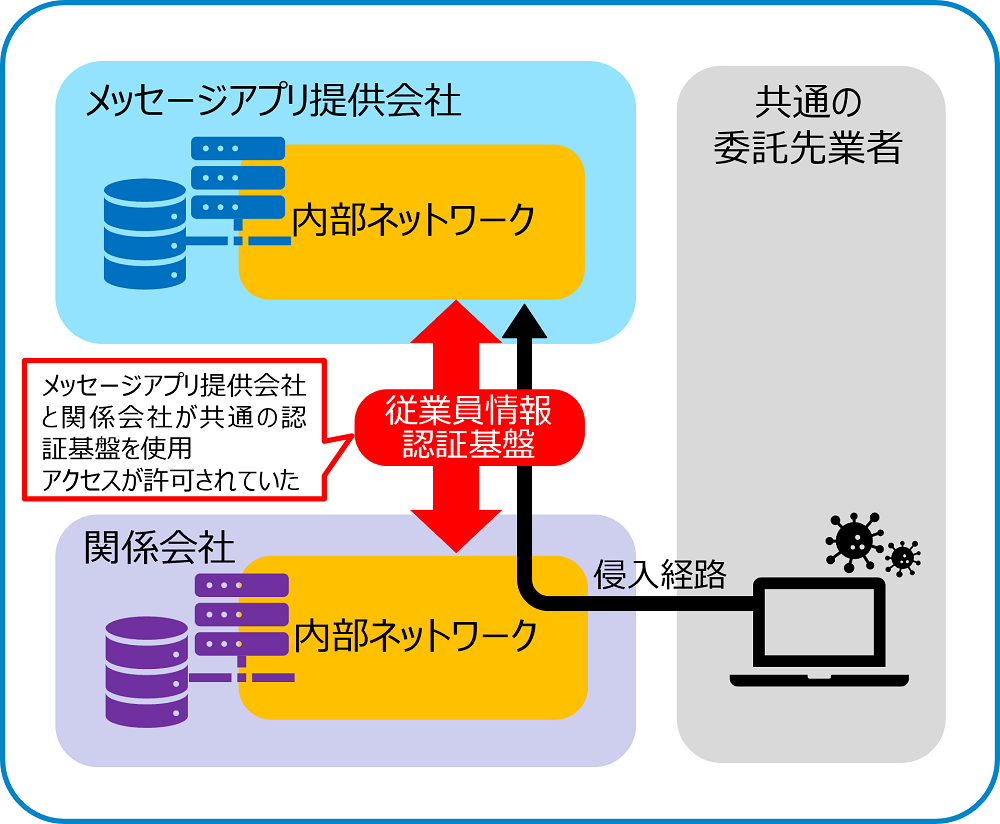

最後に、サプライチェーンや他社製品のリスクにも目配りしましょう。自社で使っていないソフトの脆弱性であっても、取引先や委託先のシステムが影響を受ければ、自社への間接的な被害につながる可能性があります*。KEVカタログに重要取引先の製品が載った場合などは、その企業と連携して対策状況を確認するなど、協力体制を築くこともセキュリティリスク低減に有効です。

まとめ

2025年上半期(Q1時点)を振り返ると、脆弱性攻撃の脅威は昨年以上に増大し、多様化していることが分かります。攻撃者は依然としてシステム乗っ取り可能な深刻な欠陥(Technical Impactが“Total”のもの)を好んで悪用していますが、そのアプローチは巧妙化し、自動スキャンで一斉攻撃できないようなゼロデイも含め標的に応じて使い分けています。ランサムウェアなど金銭目的の攻撃だけでなく、国家絡みのスパイ攻撃でも新たな脆弱性が次々と悪用されました。

こうした状況下で実務担当者が取るべき具体的アクションは、何より既知悪用脆弱性への迅速な対応です。KEVカタログは「サイバー攻撃者が現に使っている脆弱性」のリストであり、これを活用すればパッチ適用や緩和策の優先順位付けを的確に行えます。ぜひ社内の脆弱性管理プロセスにKEVチェックを組み込み、定期的に最新脆弱性情報をモニタしてください。また、開発部門にとってもKEVの傾向は示唆的です。どのような弱点(CWE)が現実に攻撃されやすいのか把握することで、ソフトウェア開発時のセキュリティ設計やテストにフィードバックできます。たとえば入力検証の不足(コマンドインジェクション)や認証周りの不備がどれほど危険か、KEV事例は警鐘を鳴らしています。

最後に経営層の方々へ強調したいのは、脆弱性対策への投資は喫緊かつ最善のリスクヘッジであるという点です。2025年は脆弱性攻撃のペースがさらに加速する可能性があり、待ったなしの状況です。幸いKEVカタログをはじめ有益な情報源やツールも整いつつあります。これらをフル活用し、組織横断で脆弱性管理に取り組むことで、サイバー攻撃による甚大な被害を未然に防ぐことができるでしょう。「脅威のいま」を正しく把握し、迅速かつ着実な対策を講じて、2025年後半以降の更なる脅威にも備えていきましょう。

【参考情報】

Known Exploited Vulnerabilities Catalog (CISA), wilderssecurity.com

CISA Alerts and VulnCheck Reports, channele2e comvulncheck.com

Binding Operational Directive 22-01, cisa.gov

Security NEWS TOPに戻る 戻る

ウェビナー開催のお知らせ

2025年6月4日(水)13:00~14:00知っておきたいIPA『情報セキュリティ10大脅威 2025』~セキュリティ診断による予防的コントロール~

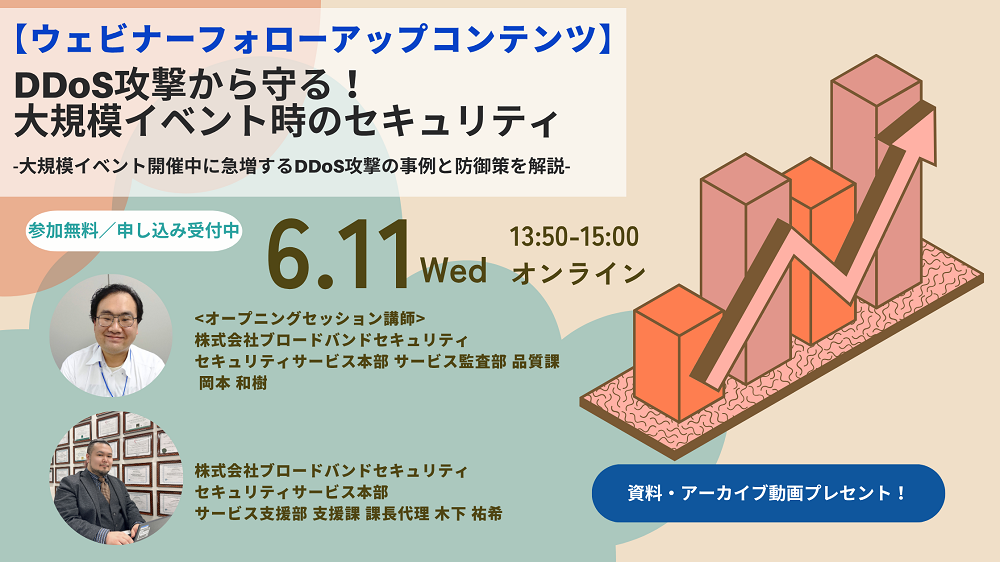

2025年6月11日(水)13:50~15:00DDoS攻撃から守る!大規模イベント時のセキュリティ-大規模イベント開催中に急増するDDoS攻撃の事例と防御策を解説-

2025年6月18日(水)14:00~15:00侵入が防げない時代に選ぶべき脆弱性診断サービスとは?~実績・サポート・診断基準で比較する、最適な脆弱性診断の選び方~

最新情報はこちら

年二回発行されるセキュリティトレンドの詳細レポート。BBSecで行われた診断の統計データも掲載。

サービスに関する疑問や質問はこちらからお気軽にお問合せください。