Security NEWS TOPに戻る

バックナンバー TOPに戻る

【関連ウェビナー開催情報】

弊社では10月22日(水)14:00より、「ランサムウェア対策セミナー2025 ~被害を防ぐための実践的アプローチ~」と題したウェビナーを開催予定です。最新のランサムウェア攻撃手口と国内外の被害事例を解説するとともに、企業が取るべき実践的な「防御の仕組み」を具体的に紹介します。ご関心がおありでしたらぜひお申込みください。

昨今、Qilin(キリン)ランサムウェアによる攻撃が世界中で大きな話題となっています。特にFortinet製のネットワーク機器を標的とした攻撃は、企業や公共機関に甚大な被害をもたらしており、セキュリティ業界では警戒感が高まっています。本記事では、Qilinの攻撃手法や被害事例、そして企業が今すぐ取り組むべき対策について、詳しく解説します。

お問い合わせ

お問い合わせはこちらからお願いします。後ほど、担当者よりご連絡いたします。

世界中で猛威を振るうランサムウェアグループQilinの概要と被害事例

Qilinは2022年8月ごろから活動を開始したとされる脅威グループで、Fortinet製品の複数の重大な脆弱性を悪用して侵入を試みます。Bleeping Computerの最新報道によれば、2025年6月時点で310件以上の被害がダークウェブ上のリークサイトで公表されているとのことです。被害を受けた組織の中には、中国の自動車部品大手や米国の出版大手、豪州の裁判所サービス局など、グローバルに名だたる企業や機関が名を連ねています。

英国における医療機関への攻撃と社会的影響

特に注目すべきは、英国の病理検査機関への攻撃でしょう。この事件では、ロンドンの主要なNHS病院にも影響が及び、数百件の診療や手術が中止に追い込まれました。医療現場が機能不全に陥る事態は社会全体に大きな衝撃を与え、ランサムウェア攻撃が単なるIT問題ではなく、人命や社会インフラにも直結する深刻な脅威であることを改めて浮き彫りにしました。

Qilinが悪用するFortinet脆弱性の詳細

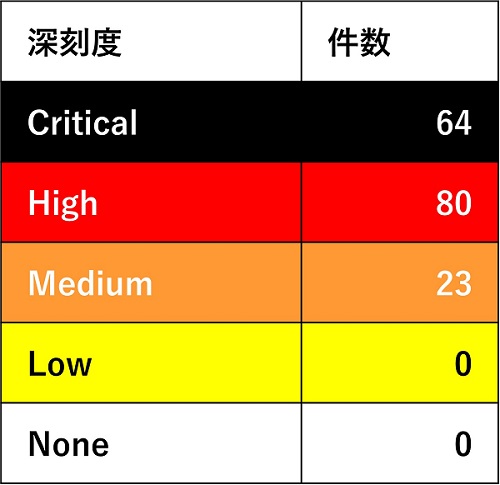

PRODAFT Flash Alertの報告によれば、主にCVE-2024-21762およびCVE-2024-55591というFortiOSやFortiProxyの重大な脆弱性が悪用されています。これらの脆弱性は、CVSSスコアが9.6と極めて高く、米国CISAも「既知の悪用された脆弱性カタログ(KEV)」に追加し、連邦機関に対策を義務付けています。CVE-2024-21762は2025年2月に修正パッチが提供されていますが、The Shadowserver Foundationの調査によれば、未だに約15万台のデバイスが脆弱なまま運用されているという現状があります。

Qilinの攻撃手法と特徴

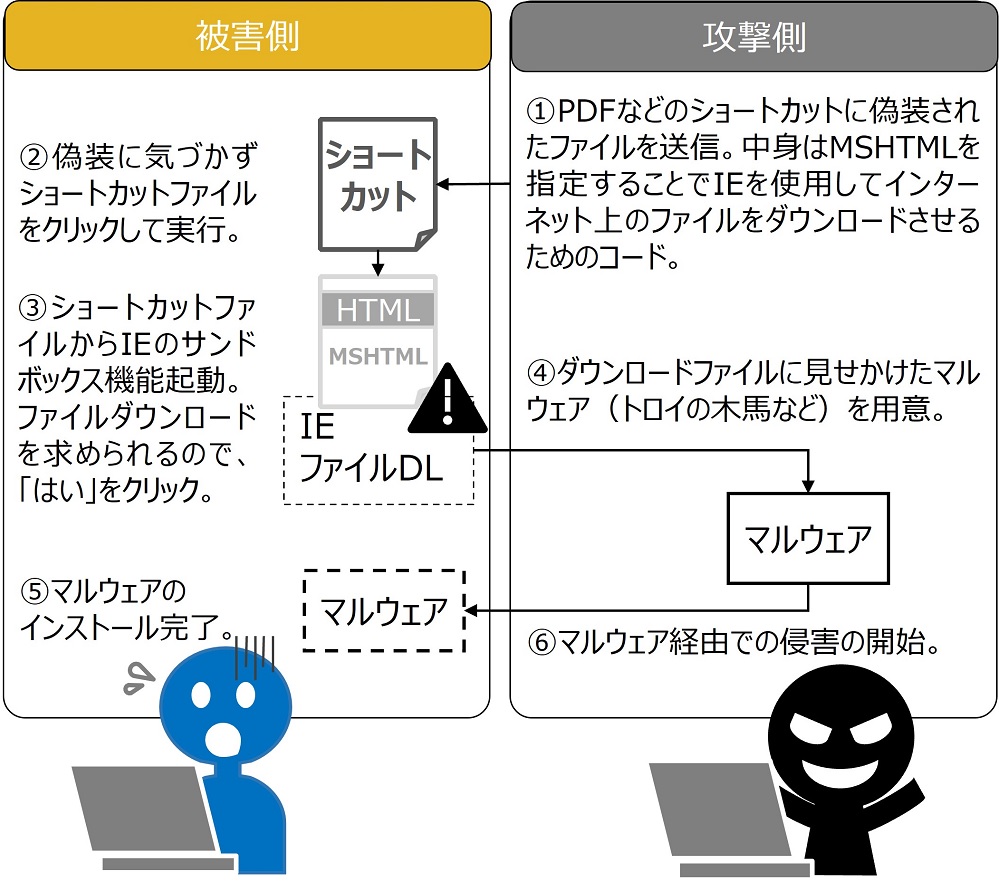

攻撃手法としては、FortiGateファイアウォールの脆弱性を突いて侵入し、部分的に自動化されたランサムウェア攻撃を展開するのが特徴です。Bleeping Computerの記事によれば、Qilinはスペイン語圏の組織を中心に攻撃を仕掛けているものの、今後は地域を問わず拡大する可能性が高いとされています。

日本国内での動向と匿名化された被害事例

日本国内でもQilinグループが、ある医療機関や製造業企業への攻撃をダークウェブ上で主張しているとの情報があります。公式な被害報告は現時点で確認されていませんが、今後も注意が必要です。なお、当該企業名はプライバシー保護の観点から匿名とさせていただきます。

企業が今すぐ取り組むべき対策

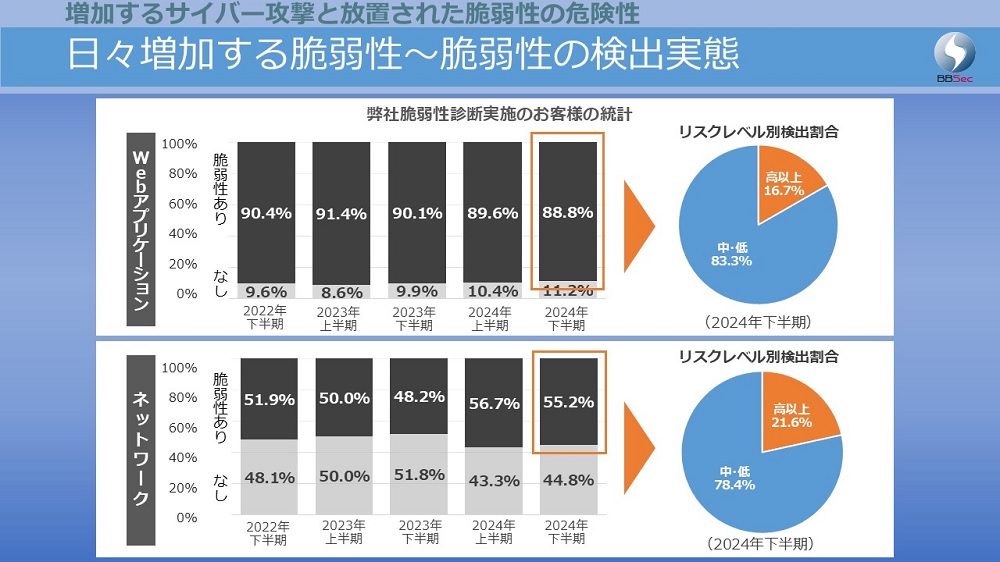

こうした状況を踏まえ、企業や組織が今すぐ取り組むべき対策について考えてみましょう。まずは、既知の脆弱性に対するパッチ適用を徹底することが最優先です。パッチ適用が遅れるほど、攻撃リスクが高まることは言うまでもありません。さらに、定期的なセキュリティ評価やネットワークの見直し、サプライチェーン全体のセキュリティ強化も欠かせません。CISAやThe Shadowserver Foundationが警告しているように、最新の脅威情報の収集と共有も重要です。

まとめ:Qilinランサムウェア攻撃の教訓と今後の展望

最後に、Qilinランサムウェア攻撃の教訓として、「パッチ適用の徹底」「セキュリティ評価の定期的な実施」「サプライチェーン全体のセキュリティ強化」の3つが企業にとって不可欠な対策であることを強調しておきます。AIや自動化技術の進化によって攻撃手法も高度化している今、企業は常に最新の脅威情報をキャッチアップし、自社のセキュリティ体制を見直す姿勢が求められています。

【参考情報】

https://www.bleepingcomputer.com/news/security/critical-fortinet-flaws-now-exploited-in-qilin-ransomware-attacks/

https://www.bleepingcomputer.com/tag/fortinet/

https://industrialcyber.co/ransomware/forescout-details-superblack-ransomware-exploiting-critical-fortinet-vulnerabilities/

https://www.cybersecuritydive.com/news/superblack-ransomware-used-to-exploit-fortinet-vulnerabilities/742578/

https://www.cisa.gov/known-exploited-vulnerabilities-catalog

Security NEWS TOPに戻る

バックナンバー TOPに戻る

ウェビナー開催のお知らせ

「リモートワークの落とし穴を塞ぐ!セキュリティ情報の効率的な収集法&対策のポイント」

「いまWeb担当者が知るべきプライバシー対応と情報セキュリティ-プライバシー保護規制と進化するサイバー攻撃手法への対応-」

「進化するランサムウェア攻撃-国内最新事例から学ぶ!被害を防ぐ実践ポイント10項目を解説-」

最新情報はこちら