長年、脆弱性診断に携わり、セキュリティ人材の育成や情報配信、提言活動における中心的な役割を果たされてきた上野宣氏。ScanNetSecurity編集長として様々な取材もされてきた同氏に、この度、弊社よりセキュリティ事情について気になるあれこれをざっくばらんにお聞きする機会を得た。

(聞き手:田澤 千絵/BBSec SS本部 セキュリティ情報サービス部 部長)

リモートワーク環境のセキュリティ対策よもやま

━━新型コロナウイルス対策のため、様々な企業が急に追い詰められ、全然準備もできてないままリモートワークに踏み切ったところも多いと思います。セキュリティ上の問題噴出や、実際に侵害されたというニュースも目にしますね。

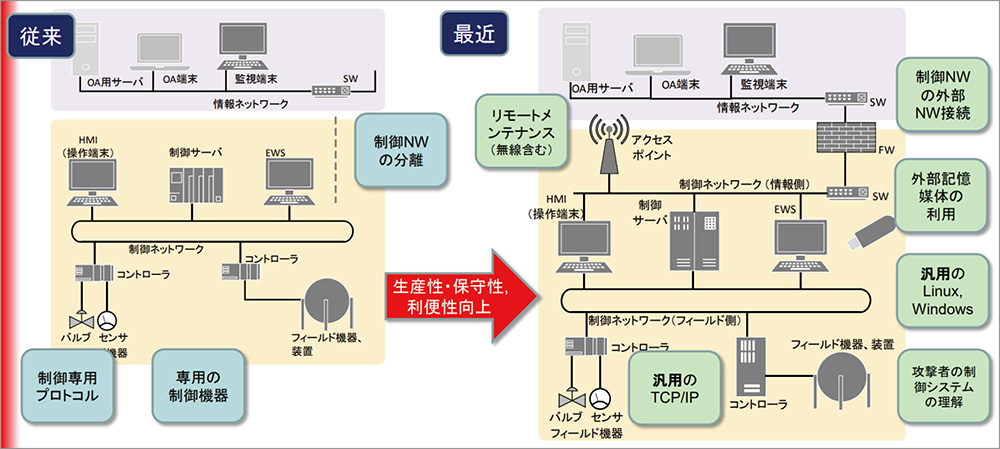

上野:私がコンサルしている会社で、比較的すんなりリモートワークに移行できた会社があります。元々は一切リモートワークを許可しておらず、VPNもなかったにもかかわらず、です 。そこは、いわゆるゼロトラスト*1 を体現していて、開発も含めビジネスを全てクラウド上で行っています。そういう環境を2年くらいかけて作りました。結果、PCを自宅に持ち帰ってもVPNなしでそのまま仕事ができる感じです。ゼロトラスト的なネットワークがちゃんと作れれば全然問題なく移行できることが、今回はっきりしたと思いました。

でも、ほとんどの会社はそういうわけにいかず、おそらく全て会社のイントラネット上にある。例えばActive Directoryやファイルサーバ。デスクトップに色々なファイルや開発ツールがあったり。

━━では、ゼロトラストでなく従来型のネットワークの場合は、どうすれば安全にリモートワーク環境に移行できるでしょうか。

上野:やはりVPNでしょう。ただし、VPNサーバがだいぶ前に設定されたままだったり、プロトコルが古かったり、IDとパスワードを共有していて誰が接続したかわからなかったり、といった問題に注意しなければならない。それに、全社員が接続できるVPNサーバとなると、急には対応できない会社が多いと思います。

なので、AWS、Google等のクラウドを利用してVPNサーバを立て、そこを回線として接続するのがいいでしょう。結構安く、早くできると思います。

━━AWS利用の場合、責任分界点と言いますか、クラウドサービスベンダが担保してくれる部分と、ユーザが行わなくてはならないセキュリティ対策がありますよね。どう注意したらいいでしょうか。

上野:CISなど、公開されているベストプラクティスを参照していただくのがいいでしょう。ちまたに溢れている個人のブログを漁って調べるという手もありますが、ちゃんと知識を持ったセキュリティベンダにサポートしてもらうのが一番です。わからないのを自分たちで何とかするのではなく、会社の資産を守る大事なところですので、補正予算を組み会社をあげて緊急でやるべきです。

━━コロナウイルス対策で生産性が落ちている会社もある中、追加でセキュリティ費用を捻出するのは難しいと想像しますが……

上野:経営者がどう捉えるかですね。逆に、「オフィスいらないな」と考える経営者もいるわけで、その分リモートワーク環境に投資することもあると思うんです。今まで手間かけて机と椅子を用意していたのは何だったの、みたいな。このままコロナの問題がゼロになることはないでしょうから、いかに早く環境を整えるかが、ビジネスで勝つために重要ではないでしょうか。

━━先ほど上野さんがおっしゃったゼロトラストネットワークを実装する場合は、アクセス制御辺りが肝になりますか。

上野:ID管理をしっかりしなくてはいけません。ゼロトラストを体現するためにIDaaS(アイディーアース:Identity as a Service。ID管理をクラウドで実施するサービス)を導入することで、アカウント管理をユーザ任せにせず、組織が管理する。海外だと、CISOのような感じでIDを管理する専門の役職もあると聞いたことがあります。

━━従業員に対しては、どのような注意をしておけばいいでしょうか。

上野:パソコンは共有のものを使わない。ルータも最新のものを使う。人目につく公共の場では作業を行わない。あと、OSとアプリケーションのアップデート。昔から言われていることと同じです。 IPAが出している注意喚起は、割と簡潔で分かりやすいですね。

━━自宅環境でのリモートワークにあたり、環境を全て用意できない会社もあります。会社支給のPCでなく、自宅のPCを使用する場合の注意点は?

上野:まず脅威として考えられるのは、マルウェア感染とか、攻撃者による遠隔操作とかですね。会社の重要情報をPCに置いてしまうと、盗まれる可能性が出てくる。さらに、会社にVPN接続するとか、会社の何らかのサービスにアクセスするとなると、そのIDやパスワードも盗られて中に侵入される危険性もある。

もちろん、会社支給のPCならそういった事態が起きないというわけではありませんが、可能性は低い。資産管理ツールが入っていて余計なアプリケーションがインストールできないといった、ある程度の対策できるはずですから。

━━あと、懸念されるのはフィッシング系でしょうか。コロナウイルスに便乗したメール詐欺が増えています。

上野:東日本大震災の時もそうでしたが、緊急事態があると、広く人々に関係のある事象が増える。例えば、コロナ対策で政府からの給付金をもらうために手続きがオンラインでできます、となると、「俺、関係あるな」となる。攻撃者は騙しやすいポイントをすかさず利用してきます。

対策としては、許可されていないアプリケーションをインストールしないようにするとか、すべて疑ってかかるよう教育するとか、でしょうね。

脆弱性診断ホンネトーク

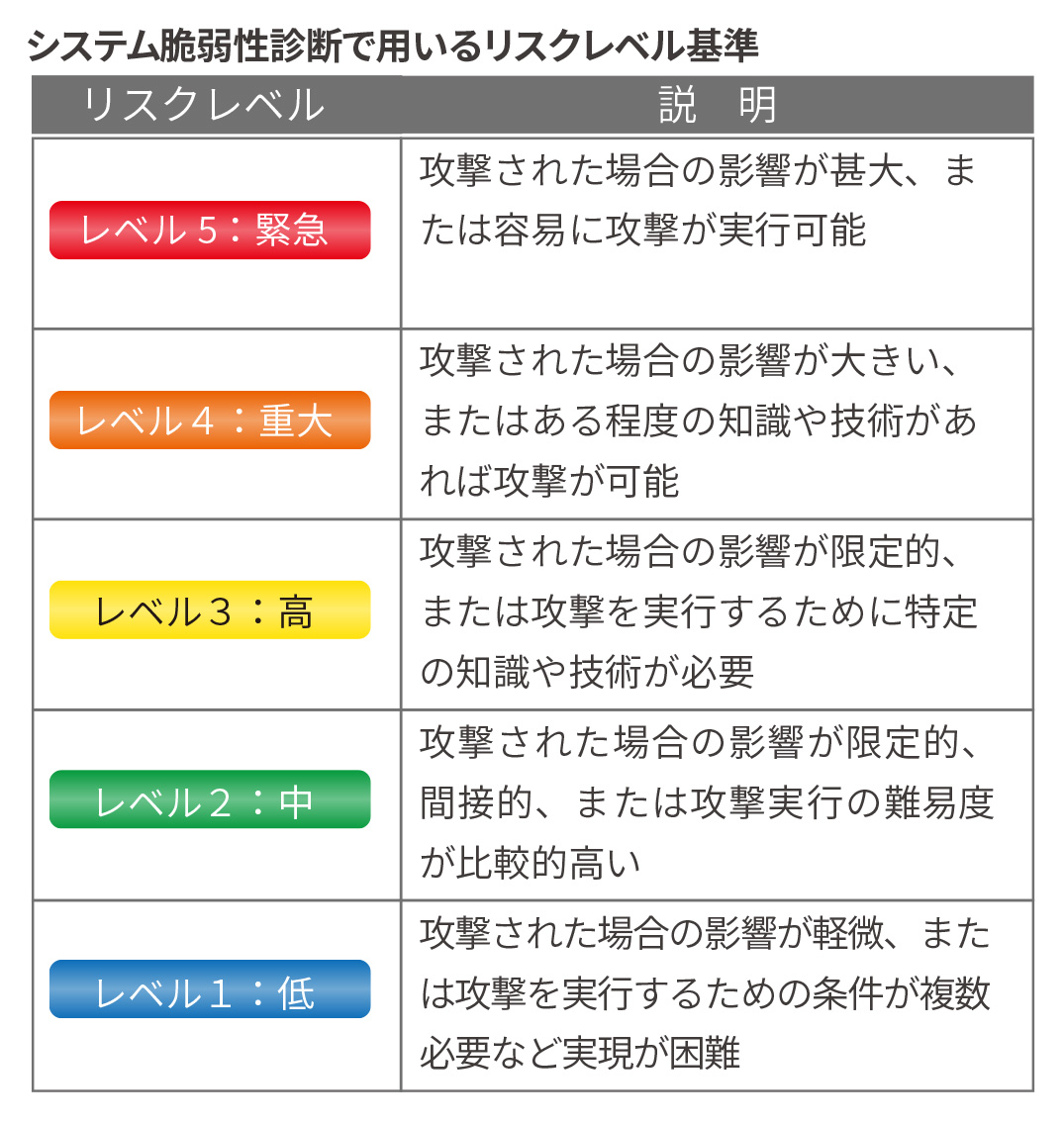

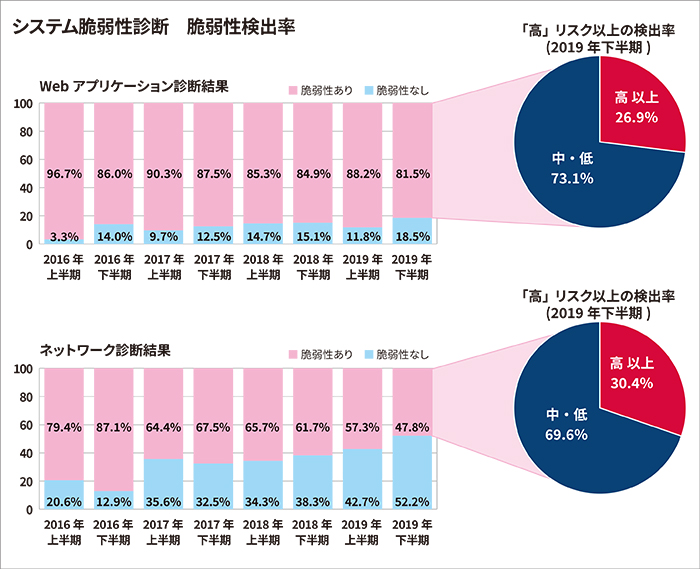

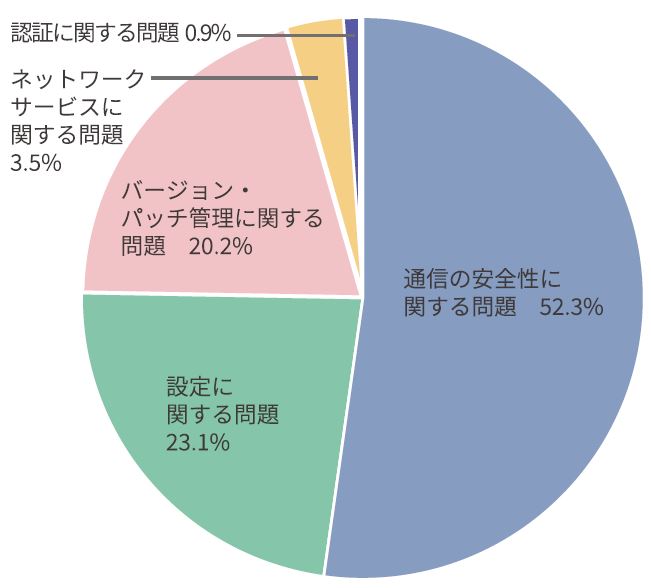

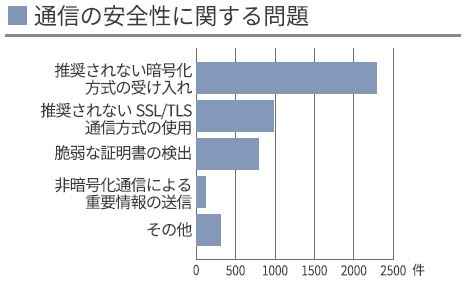

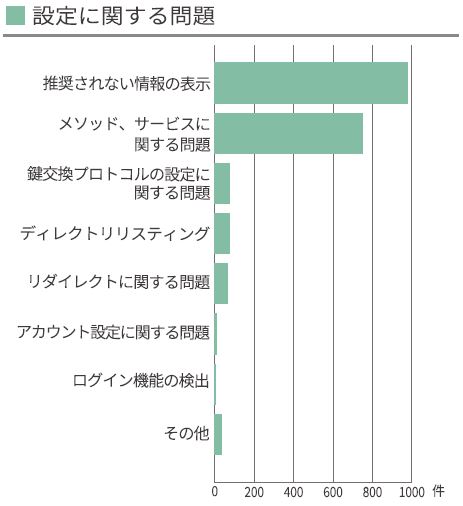

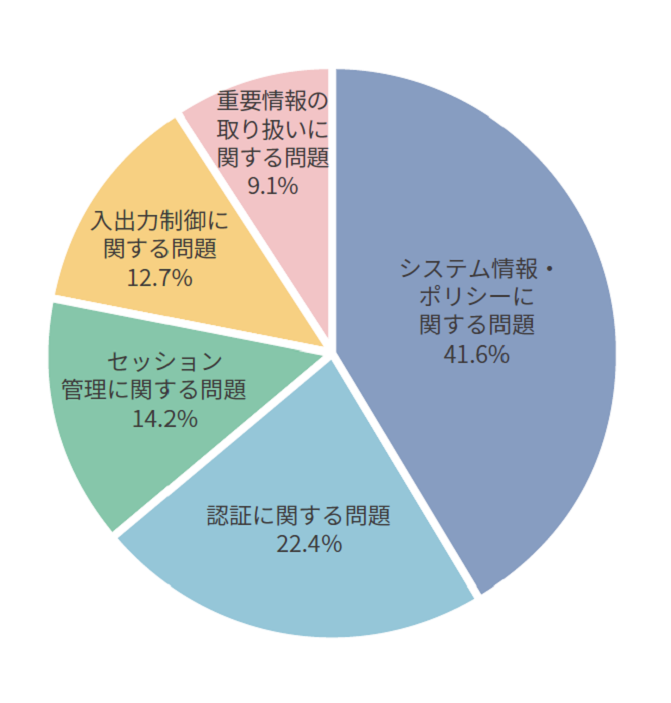

━━上野さんご自身も、普段ペネトレーションテストや脆弱性診断を実施されていますが、当社のシステム脆弱性診断では、高リスク(当社基準)以上の脆弱性の検出が全診断件数の3割ほどにのぼります。この現状をどう思われますか。

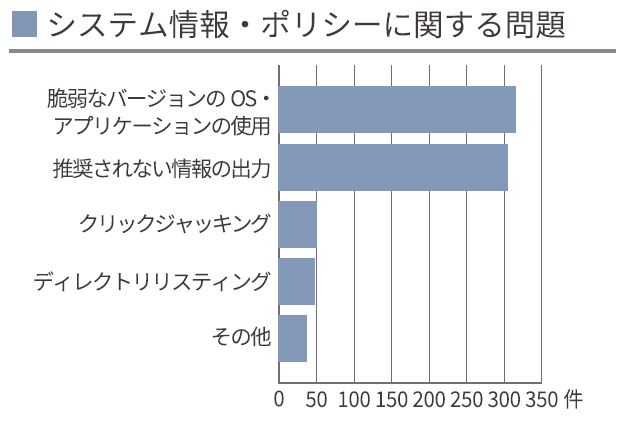

上野:脆弱性診断には相当長いこと関わっていますが、「全く世の中改善しないな」と思っています。僕らのアプローチが間違っているんじゃないかと思うぐらい。毎回、同じような脆弱性が出るし。

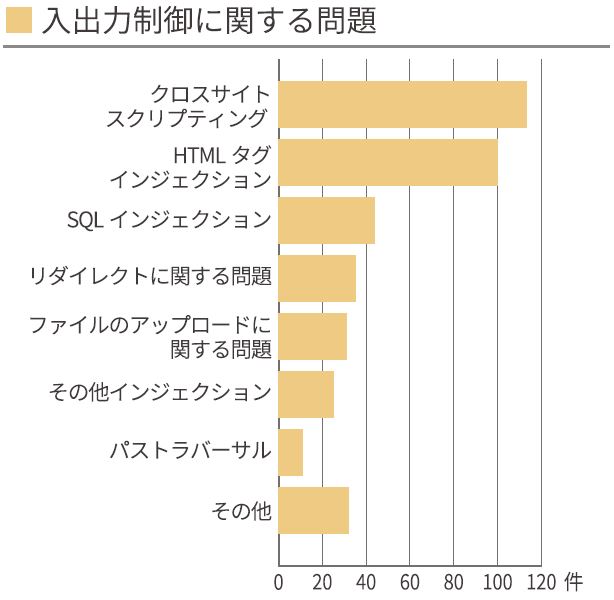

ここ何年か、「興味がない人に、いかにセキュリティを届けるか」という僕のテーマがあるんですが、非常に難しい。だから、そういう人たちが意識しなくてもできるようにしなければいけない。例えば、Webアプリケーションでクロスサイトスクリプティングを直すのはプログラマではなく、フレームワークとかAPIを使うことで誰が作っても安全なものになるような環境にしていく。もちろん、セキュアコーディングというものが消えるわけじゃないが、たとえそれを知らなくても安全なものを作れる仕組みのほうが、僕は必要だと思っています。

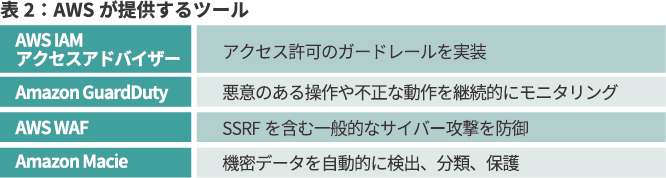

あとはWAF(Web Application Firewall)も含めて、全方位で担保できるもの。どんなひどいプログラムを書いても大丈夫なように、プラットフォームとかフレームワークとかWAFとか、各レイヤでなんとかできるようにするのがいい。

━━1つの対策だけじゃ守りきれないですから、多層防御は重要ですね。怖いのはゼロデイの脆弱性が見つかった時じゃないですか?

上野:ゼロデイ攻撃がわかってからパッチが適用されるまでの間は、Webの場合はWAFで防御できる可能性もあります。セキュアコーディングでは対応できないかもしれないし、フレームワークのアップデートを待っていたら攻撃される恐れもあるので。

フレームワークやライブラリのバージョン管理も大切です。そのためのOWASP Dependency Checkというツールなどがあります。

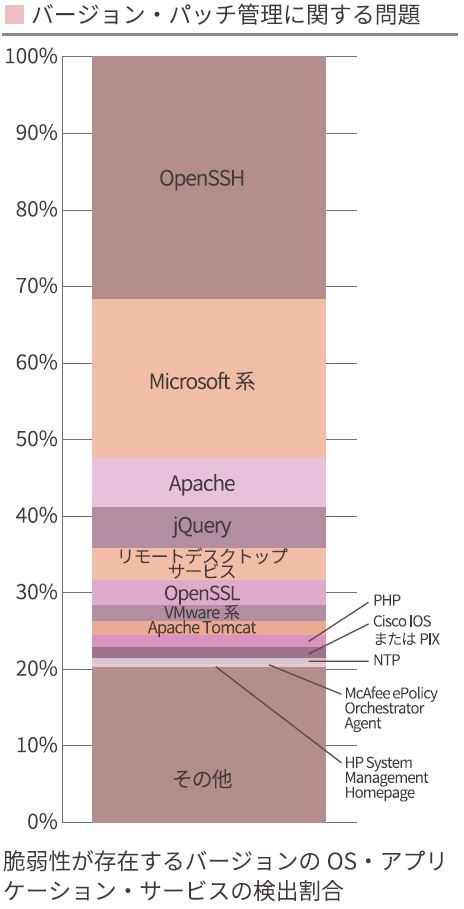

━━バージョン管理が徹底されていない会社はとても多いです。環境によってはアップデートできないというお客様もいらっしゃり、そうなると多層防御で、WAFやIPS/IDS入れてください、となると思います。

上野:我々診断業界も変わらなきゃいけないかもしれないです。診断の結果、クロスサイトスクリプティングが出たことだけ言うのでなく、出ないようにするには業務をこう変えなくちゃいけないですよ、と。我々もクロスサイトスクリプティングを見つけるの、飽きたじゃないですか(笑)。

そもそも最低限クリアしてしかるべきセキュリティレベルがあって、その上で脆弱性診断を受けてほしい。他の業界でもそうじゃないですか。安全な車を作った上で衝突テストをやるからいいのであって、適当に作った車で衝突テストしたってバラバラになるに決まってるじゃないですか。安全基準どおりのフレームワークで作った上で、「絶対安全なはずだけど念のためテストしてほしい」となるのが、脆弱性診断の本来あるべき姿だと思います。

━━同じ組織内でポリシーが定まっていない場合もあります。例えば、グループ企業同士を診断したら、A社はセキュリティの堅牢なシステムなのに、同じグループ傘下のB社は穴だらけだった、というような。

上野:そもそも共通のルールやフレームワークがない組織が多い。でも、今後作るものについてだけでも対応していけば、5年後には良くなっているかもしれない。たとえ現状を変えるのは難しくても未来は変えられると思うので、そこは考えていただきたいですね。これを機に、リモートワークを適切に推進して、セキュリティ対策を「コストではなく投資だ」と言える会社が生き残っていくのではないでしょうか。

話し手 / 上野 宣 氏

株式会社トライコーダ代表取締役

ペネトレーションテストやサイバーセキュリティトレーニングなどを提供。OWASP Japan 代表、情報処理安全確保支援士集合講習講師、一般社団法人セキュリティ・キャンプ協議会GM、ScanNetSecurity編集長などを務め、人材育成および啓蒙に尽力。『Webセキュリティ担当者のための脆弱性診断スタートガイド - 上野宣が教える情報漏えいを防ぐ技術』、『HTTPの教科書』ほか著書多数。

聞き手 / 田澤 千絵

株式会社ブロードバンドセキュリティ(BBSec)

セキュリティサービス本部 セキュリティ情報サービス部 部長

黎明期といわれる頃から20年以上にわたり情報セキュリティに従事。

大手企業向けセキュリティポリシー策定、セキュリティコンサルを経て、現在は脆弱性診断結果のレポーティングにおける品質管理を統括。

メジャーなセキュリティスキャンツールやガイドライン、スタンダード、マニュアル等のローカライズ実績も多数。